UPDATE / INFO: Dieser Artikel trifft auf die graz4u eMail Server nicht mehr zu. Es sind keine Anpassungen mehr notwendig!

Es gibt ein Problem mit SSL/TLS nach dem Update auf Firefox 74 und höher.

Das liegt an einigen Einstellungen die nun anders gesetzt sind. Diese Einstellungen sind „normal“ nicht zu sehen. Erst im „Erweiterten Konfigurations-Modus“ sind diese Details sichtbar, und können auch verändert werden.

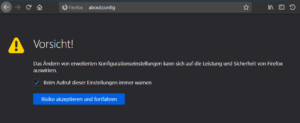

Aber Vorsicht!

Wenn man in dem Modus etwas falsch macht, kann es zu ernsthaften Problemen kommen!

Wir übernehmen absolut keine Verantwortung bei falscher Handhabung.

Sie sind für alle Änderungen selbst verantwortlich.

Das ist lediglich eine Hilfestellung wie Sie vorgehen können.

Mit dieser Abfolge stellen Sie wieder das vorige Sicherheitsniveau her, dadurch ist auch wieder TLS1.0 erlaubt.

Fragen Sie ev bei Ihrem Administrator nach ob das in Ordnung ist.

Technischer Hintergrund:

Wenn ein Server nur TLS 1.0 unterstützt können die neuen Browser Firefox, Chrome & Edge; sowie auch Thunderbird bei eMail keine Verbindung mehr aufbauen. Das liegt daran, dass das Security-Setting angehoben wurde und TLS 1.0 nicht mehr unterstützt wird.

Zumindest im original Auslieferungszustand der jeweilgen Software.

Auf eigene Gefahr hin kann das aber wieder heruntergesetzt werden.

Weil:

TLS 1.0 gilt inzwischen als „nicht mehr sicher“. Damit ist die Stärke und Qualität der Verschlüsselung gemeint. Verschlüsselt ist die Verbindung aber dennoch. Kann aber von bösartigen Personen leichter geknackt werden.

Hier die Abfolge die gemacht werden kann bei Firefox:

- Neues Tab öffnen und in der Adresszeile eingeben: about:config

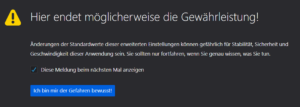

Es wird nun eine Warnung angezeigt. Wenn Sie sich sicher sind und sich das zutrauen, klicken Sie auf „Risiko akzeptieren und fortfahren“

ACHTUNG: wir übernehmen KEINE Haftung! Sie sind selbst verantwortlich für die Änderungen!

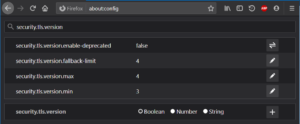

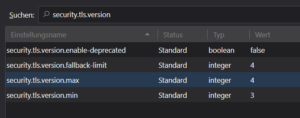

- Geben Sie in der Suchzeile ein: security.tls.version

Sie sollten ca so eine Auflistung erhalten

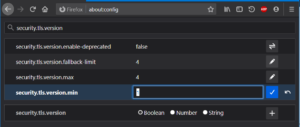

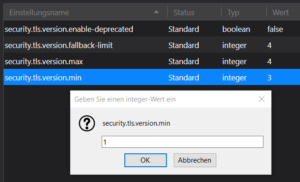

- Doppelklick auf die Zeile mit dem Key: security.tls.version.min

Eingabe im Feld vom Wert: 1

Bestätigen mit „OK“ (= der Haken rechts)

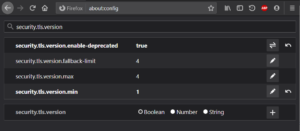

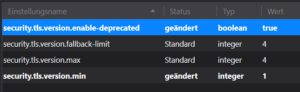

- Doppelklick auf die Zeile mit dem Key: security.tls.version.enable-deprecated

Es springt der Wert dann um auf: true

- Fertig!

Es sollte sich nun Firefox wieder mit dem Web-Server verbinden können.

Verwandter Artikel: Thunderbird Verbindungsprobleme