Wählen Sie Ihre Zugangsart

Standard Level:

(e-Mail Kontoart ohne Sync Möglichkeiten)

graz4u WebMail-Zugang (Squirrel-Mail)

graz4u WebMail-Zugang (Roundcube-Mail)

Profi/Business Level:

(e-Mail Kontoart mit diversen Sync Möglichkeiten)

ZIMBRA:

Vollwertiger Zimbra Groupware WebAccess-Zugang (Zimbra WebAccess inkl. diverser Sync Möglichkeiten für: Handys, MS-Outlook, iPhone und iPad)

Zimbra WebAccess-Zugang für mobile Geräte (Zimbra Mobile – SSL verschlüsselt)

Zimbra WebAccess-Zugang für mobile Geräte (Zimbra Mobile – ohne Verschlüsselung)

Zimbra Desktop Client (Desktop eMail Client – für Windows, Max und Linux)

Webmail Autoselect

Wenn Sie sich nicht sicher sind welche Methode für Sie die richtige ist, geben Sie einfach im nachfolgenden Eingabefeld Ihre e-Mail Adresse an und klicken dann auf den Knopf „zum richtigen WebMailer“ ! Wir leiten Sie dann automatisch zum passendsten WebMailer um. Probieren Sie es gleich aus!

Downloads und Infos

Alle Zugänge sind Passwort geschützt! Sie benötigen Ihren Benutzernamen und Ihr persönliches Kennwort um auf den jeweiligen Dienst zugreifen zu können!

Benutzername & Kennwort: Bei allen e-Mail Zugangsarten ist immer Ihre e-Mail Adresse der Benutzername und Ihr entsprechendes Passwort zum e-Mail Konto das Passwort!

Handbuch zum Zimbra Plugin für MS-Outlook (PDF) (Handbuch in Englisch, Zimbra Connector for Microsoft Outlook Administrator’s Guide)

Thunderbird

Z-Sync Plugin für Mozilla Thunderbird 3.x (Erweitert Thunderbird um ein Sync Tool für Kontakte. Zip-File Downloaden, entpacken und das Z-Sync.xpi im Thunderbird installieren!)

Z-Sync Setup Hinweis:

Verwenden Sie diesen Link https://zarafa.graz4u.at als Server-Adresse

(Benutzername ist wie immer Ihre volle e-Mail Adresse & das Passwort Ihr e-Mail Passwort)

Thunderbird Lightning Calendar Plugin (Erweitert Thunderbird um den Zarafa-Kalender)

Lightning Setup Hinweis Zimbra:

Verwenden Sie CalDAV mit diesem Link https://zimbra.graz4u.at/dav/ihre.email@ihre-domain.at/Calendar/

(Benutzername ist wie immer Ihre volle e-Mail Adresse & das Passwort Ihr e-Mail Passwort,

ersetzen Sie bitte „ihre.email@ihre-domain.at“ im Beispiel-Link mit Ihrer echten e-Mail Adresse!

Liste diverser Feiertage (Feiertage verschiedenster Länder)

Österreiche Feiertage (Erweitert den Kalender um die gesetzlichen Feiertage)

Allgemeine Infos und Support

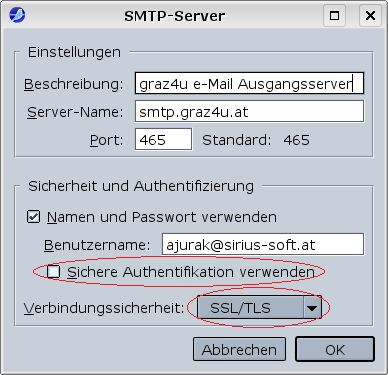

e-Mail Konfiguration: Allgemeine Infos (Übersicht zur e-Mail Konfiguration)

Konfigurationsanleitung für verschiedenste e-Mail Programme (Konfigurationsanleitungen für diverse e-Mail Clients)

Bei Fragen oder Problemen steht unser Support auch gerne per e-Mail zur Verfügung (graz4u Support Anfrage)

Zarafa-, Zimbra-, Postfix- & Cyrus-Integration, virtual domains & other features © 2003-2012 by Axel Jurak | graz4u e-Mail Services, Ver: Nov-2012 ($Rev: 20 $)

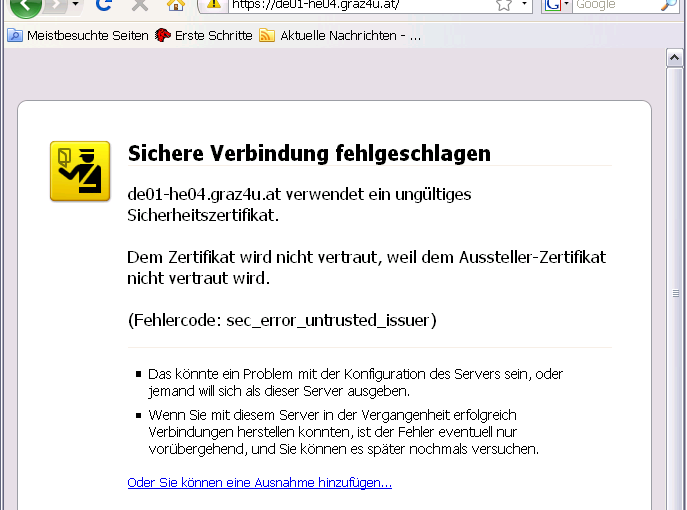

Aktivieren Sie die 2 ersten Ckeckboxen und klicken auf „Ok“.

Aktivieren Sie die 2 ersten Ckeckboxen und klicken auf „Ok“. Es sollte nun alles ohne Warnungen oder Fehler angezeigt werden – zusätzlich erkennen Sie am linken Rand der Eingabezeile vom Firefox3 einen farbigen Balken (in diesem Beispiel in blau) mit dem Namen des Zertifikat-Ausstellers, in diesem Fall sollte dort „graz4u.at“ stehen! Sie können auch auf den bluen Teil in der Eingabezeile klicken. Es öffnet sich dann ein kleines Fenster mit Informationen zum Zertifikat bzw zur Verbindung.

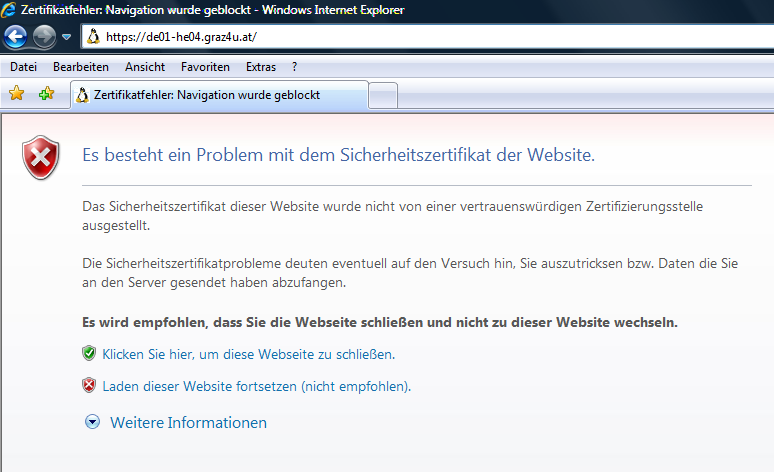

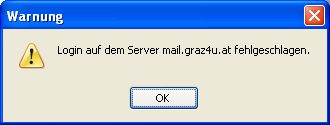

Es sollte nun alles ohne Warnungen oder Fehler angezeigt werden – zusätzlich erkennen Sie am linken Rand der Eingabezeile vom Firefox3 einen farbigen Balken (in diesem Beispiel in blau) mit dem Namen des Zertifikat-Ausstellers, in diesem Fall sollte dort „graz4u.at“ stehen! Sie können auch auf den bluen Teil in der Eingabezeile klicken. Es öffnet sich dann ein kleines Fenster mit Informationen zum Zertifikat bzw zur Verbindung. Diese Meldung ist ganz OK, weil wir ein privates Zertifikat verwenden, welches der Konqueror noch nicht kennt. Um diese Meldung jedoch nicht ständig „wegklicken“ zu müssen, können Sie sich das Zertifikat auch dauerhaft installieren. Wie das geht beschreibt die folgende Anleitung:

Diese Meldung ist ganz OK, weil wir ein privates Zertifikat verwenden, welches der Konqueror noch nicht kennt. Um diese Meldung jedoch nicht ständig „wegklicken“ zu müssen, können Sie sich das Zertifikat auch dauerhaft installieren. Wie das geht beschreibt die folgende Anleitung: Es öffnet sich möglicherweise ein Dialog in dem Sie gefragt werden mit welcher Anwendung Sie die Datei öffnen möchten. Folgen Sie der vorgeschlagenen ‚Kleopatra‘

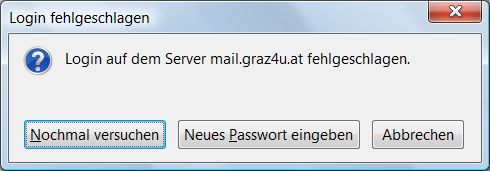

Es öffnet sich möglicherweise ein Dialog in dem Sie gefragt werden mit welcher Anwendung Sie die Datei öffnen möchten. Folgen Sie der vorgeschlagenen ‚Kleopatra‘ Bestätigen Sie die Meldung und klicken auf „Ok“.

Bestätigen Sie die Meldung und klicken auf „Ok“. Es sollte nun alles ohne Warnungen oder Fehler angezeigt werden – zusätzlich erkennen Sie am linken Rand der Eingabezeile vom Firefox3 einen farbigen Balken mit dem Namen des Zertifikat-Ausstellers, in diesem Fall sollte dort „graz4u.at“ stehen! Weiters sehen Sie in der Fusszeile vom Firefox3 ein kleines Schloss, auch hiermit kann man erkennen das es sich um eine gesicherte Seite handelt.

Es sollte nun alles ohne Warnungen oder Fehler angezeigt werden – zusätzlich erkennen Sie am linken Rand der Eingabezeile vom Firefox3 einen farbigen Balken mit dem Namen des Zertifikat-Ausstellers, in diesem Fall sollte dort „graz4u.at“ stehen! Weiters sehen Sie in der Fusszeile vom Firefox3 ein kleines Schloss, auch hiermit kann man erkennen das es sich um eine gesicherte Seite handelt.