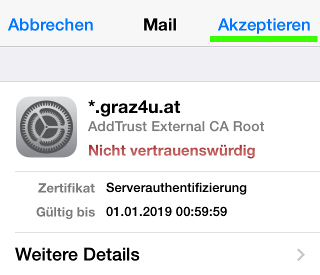

Das CA/Browser Forum hat Änderungen an den TLS-Basisanforderungen genehmigt, die die Lebensdauer von SSL/TLS-Zertifikaten in der gesamten Branche verkürzen werden und alle öffentlich vertrauenswürdigen Zertifikate und großen Zertifizierungsstellen, einschließlich DigiCert und Sectigo, betreffen.

Die ersten Auswirkungen auf Kunden werden im Februar-März 2026 eintreten, wobei die Lebensdauer der Zertifikate bis März 2029 auf 47 Tage reduziert wird.

Die maximale Lebensdauer von öffentlichen TLS/SSL-Zertifikaten wird schrittweise reduziert:

- Ab 24. Februar 2026 (DigiCert): bis zu 199 Tage

- Ab dem 15. März 2026 (Sectigo): bis zu 200 Tage

- Ab dem 15. März 2027: bis zu 100 Tage

- Ab dem 15. März 2029: bis zu 47 Tage

Zertifikate, die vor diesen Daten ausgestellt wurden, bleiben bis zu ihrem Ablaufdatum gültig. Da sich die Gültigkeitsdauer verkürzt, müssen die Zertifikate während der Laufzeit eines Auftrags möglicherweise mehrmals neu ausgestellt werden.

Bei Fragen kontaktieren Sie bitte certs@graz4u.at