Da uns in den letzten beiden Tagen besonders viele Anfragen zu Phishing-Mails erreicht haben, wollen wir diesbezüglich nun eine allgemeine Warnmeldung herausgeben.

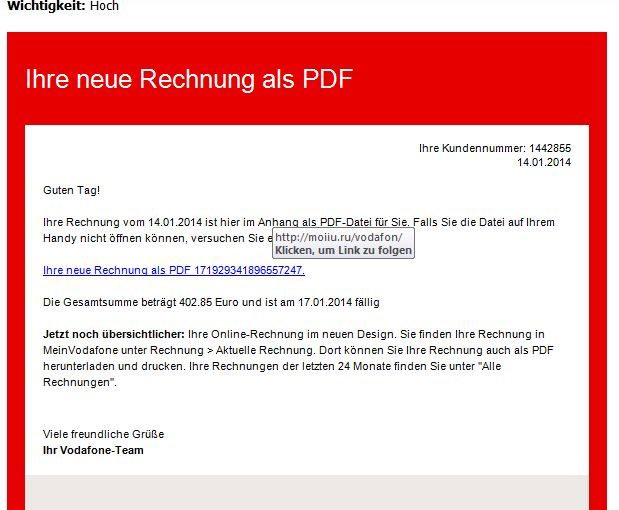

Die Mails waren bisher alle als Rechnungen für die „deutsche Telekom“, „Vodafone“ und die „Heidenheimer Volksbanken EG“ ausgegeben worden – es ist anzunehmen, dass noch weitere möglicherweise auch für österreichische Banken und Telefonunternehmen folgen.

Da einige unserer Kunden tatsächlich teilweise Kunden der Unternehmen sind, ist die Verlockung auf den Link zu klicken recht groß. Glücklicherweise haben viele bei uns nachgefragt, bzw. zumindest keine Daten eingegeben.

Obwohl Firmenkunden in diesem Fall wohl die besten Ziele sind, beschränken sich diese Mails keinesfalls nur auf Firmenadressen. Auch private haben sich bei uns gemeldet und zuvor bereits auf die Links geklickt. Daher könnte es leicht sein, dass Sie auch privat vermehrt ähnliche Mails bekommen.

Meist sind solche Phishingmails in besonders schlechtem Deutsch geschrieben und enthalten falsche Sonderzeichen – diesmal sind die Fälschungen aber besonders gut und nicht sofort zu erkennen!

Bitte ignorieren Sie diese Mails, bzw. löschen SIe sie.

Aktuelle Beispiele:

Fährt man mit der Maus über den Link und bleibt dort stehen, sieht man das echte Ziel (gelbes Kästchen „moiiu.ru“) – ganz sicher nicht die Telekom oder Vodafone…

(Beispiel Screenshot Outlook)

Fährt man mit der Maus über den Link und bleibt dort stehen, sieht man das echte Ziel (gelbes kästchen „moiiu.ru“) – ganz sicher nicht die Telekom. (Beispiel Screenshot Outlook)

Falls Sie andere Thunderbird verwenden, sieht man es dort ähnlich – hier z.B. unten in der Taskleiste: (pososh.ru)

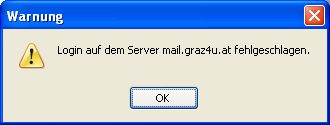

Sie erkennen die Fälschungen aber auch z.B. am Absender (dieser ist nicht bei allen Mailern sichtbar und ist zumeist auch noch gefälscht – in diesem Fall aber recht gut zu erkennen) und in unserem Beispiel auch am Empfänger (Der User Mailerdeamon@graz4u erhält sicher keine Rechnungen…

(Banken schicken solche Links in Mails schon länger NICHT!) http://www.bankaustria.at/sicherheit/die-tricks-der-internet-betrueger-phishing.jsp

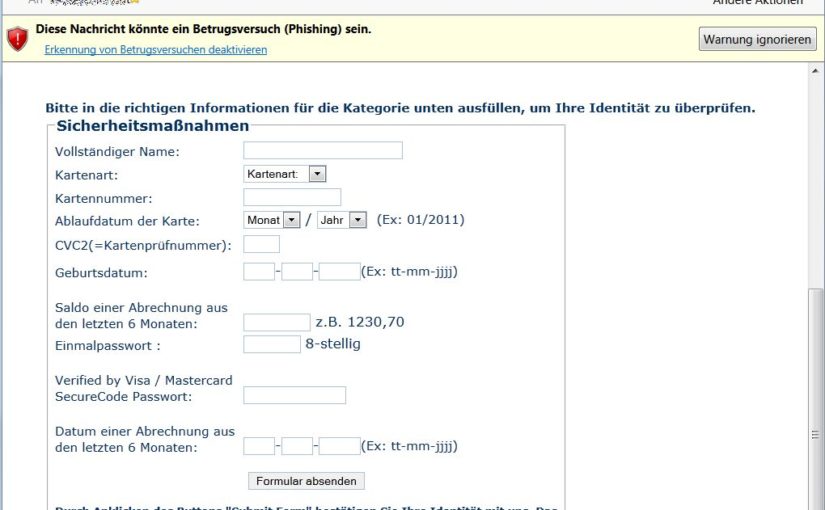

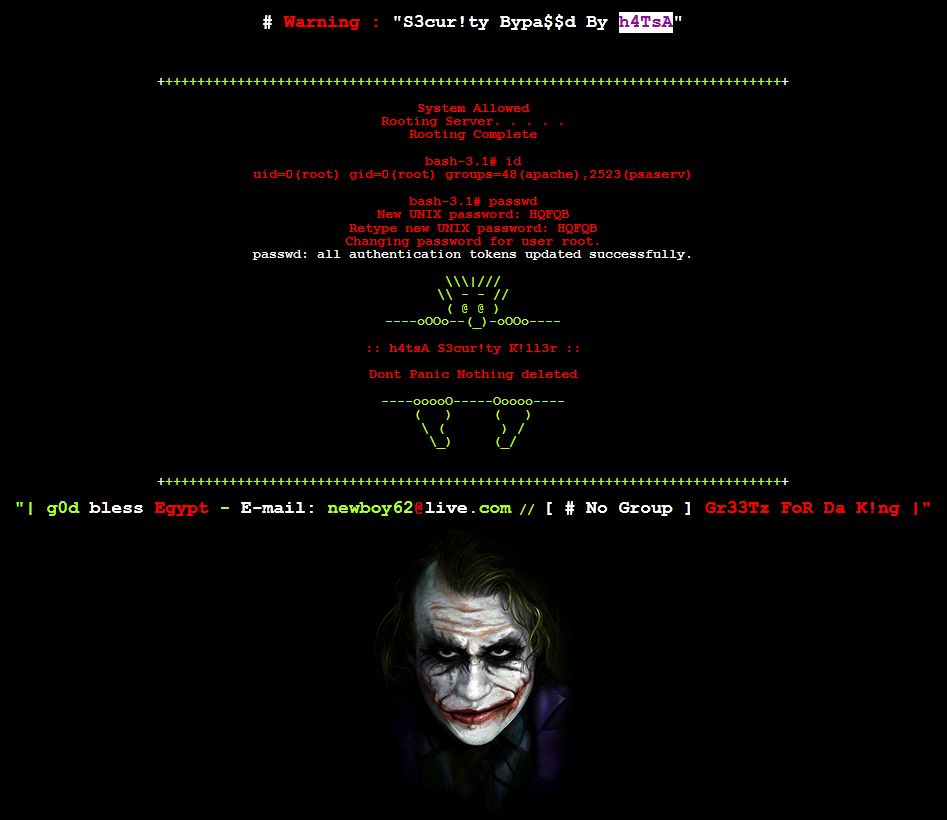

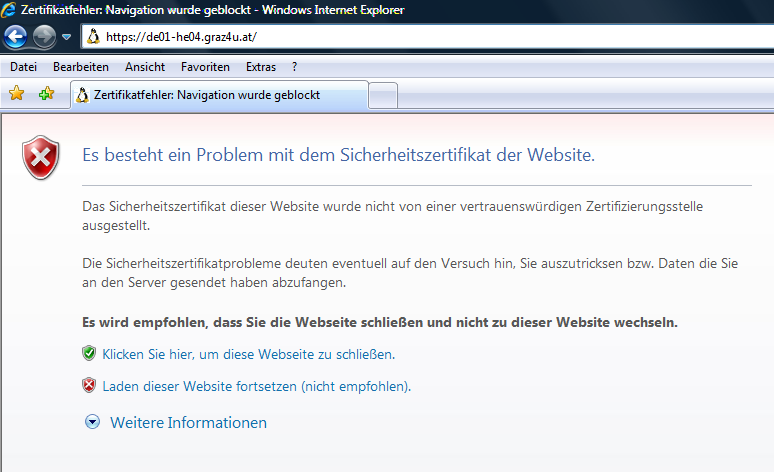

Haben Sie trotzdem auf einen solchen Link geklickt finden Sie unter Umständen eine solche Seite… – Bitte Achten Sie auf die URL im Header: www.makyre.com/cms/ba/index.html – das ist sicher nicht die URL der BankAustria!

Verwirrenderweise gibt es von den Telefongesellschaften aber tatsächlich ähnliche Mails mit Direktlinks die kein Phishing sind:

Fährt man mit der Maus auf „Zur Onlinerechnung“ sieht man ganz unten den Link https://mail.t-mobile.at/….

Dieser Link scheint sicher – Wenn Sie darauf klicken, sollten Sie sich im Browser dann auch noch davon überzeugen, dass das Schlosssymbol geschlossen ist, und durch einen Klick daneben durch die „Websiteidentifizierung“ sicher ist, dass Sie sich auf der richtigen Seite befinden und nicht einfach auf „xy.com/t-mobile“

Ansicht im Internet Explorer nach einem Klick auf „zur Onlinerechnung“ und anschließendem Klick auf das Schlosssymbol:

Hier gibt es dann tatsächlich nichts dagegen einzuwenden.

Im Zweifelsfall klicken Sie aber NICHT auf den Link, sondern gehen Sie einfach über ein neues Browserfenster mit einem Link aus Ihren Favoriten oder der direkten Eingabe von (z.B: t-mobile.at) auf die Seite und loggen sich dort ganz normal ein.

Dann sind sie auch entsprechend sicher!