Wir kämpfen seit heute (31.3.) 10 Uhr mit einer massiven DDoS Attacke!

wir haben heute leider einen massiven DDos Angriff durch Hacker auf einen unserer Server.

Dadurch ist auch der Zugang zum zimbra & web05 stark beeinträchtigt gewesen! Inzwischen konnten wir aber in Abstimmung mit dem Rechenzentrum die Lage in den Griff bekommen, wir sind aber immer noch beschäftigt den Normalbetrieb wieder herzustellen.

[UPDATE] @ 31.März ~ 17:30 Uhr

zimbra & web05 sind inzwischen wieder erreichbar.

Bitte entschuldigen Sie den Ausfall! 🙁

[UPDATE] @ 31.März ~ 18:20 Uhr

Es sind für die Abend & Nachstunden noch weitere Wartungsarbeiten geplant. Ausfälle sollten aber kurz sein.

[UPDATE] @ 31.März ~ 20:45 Uhr

Zwischenbilanz:

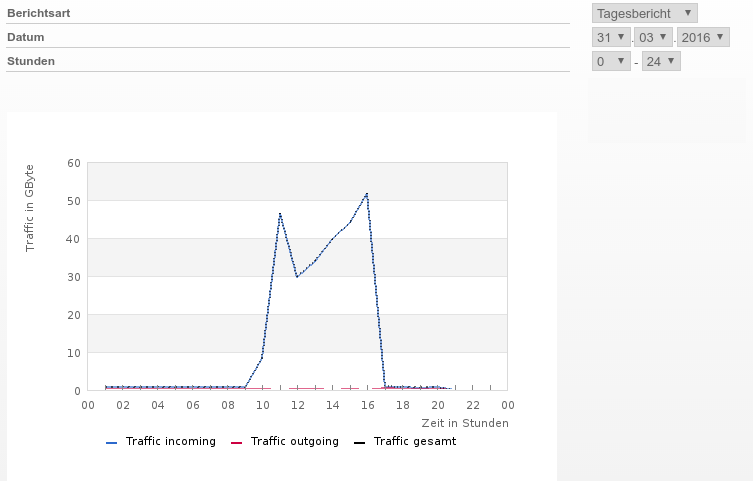

Innerhalb von 6 Stunden wurden rund 260 GByte sinnloser Traffic an eine normalerweise nicht verwendete IP auf unserem Server gesendet. Durch den gut verteilen DDoS Angriff wurden Filter überlastet. Dadurch haben auch andere VMs / IPs Connectivity Probleme bekommen und waren nur sehr schwer oder gar nicht mehr erreichbar.

Erst nach einiger Ansträngung ist es gelungen die Attacke in den Griff zu bekommen.

Hier ein Traffic-Report zu der einen IP die angegriffen wurde. Normalerweise sind pro Tag sonst auf diesem Netz-Segment nur ein paar Hundert MByte.

Der Traffic Flow ist inzwischen wieder weitestgehend normal.

[UPDATE] @ Freitag, 1. April ~ 10:30 Uhr

Die Angriffe wiederholen sich heute seit ca 9 Uhr! Nur sind sie heute etwas anders. Es erreichen uns heute nur „leere“ TCP Packages. Der Schwellwert von 150.000 Packages pro Sekunde ist weit überschritten, die Netzwert-Infrastruktur regelt das nun automatisch ab. Wir haben das ganze Netz deaktiviert.

DDoS Mitigation wird leider aktuell noch nicht vom RZ unterstützt.

Wir versuchen den Server so anzupassen, dass dieser den Traffic eventuell selbst ausfiltern kann.

[UPDATE] @ Freitag, 1. April ~ 12:30 Uhr

Switch und Server sind permanent überlastet – wir versuchen aktuell ein Hardware Upgrade verbunden mit OS Upgrade zu machen.

[UPDATE] @ Freitag, 1. April ~ 18:00 Uhr

zimbra Server ist wieder online!

[UPDATE] @ Freitag, 1. April ~ 18:20 Uhr

web05 Server ist wieder online!

Der Angriff dauert zwar noch an, ist aber nun diverse Maßnahmen für die Infrastruktur nicht mehr so kritisch. Die VMs sollten online bleiben!

[UPDATE] @ Dienstag, 5.April. ~ 15:00 Uhr

Die Angriffe haben stark nachgelassen und fast aufgehört.

[UPDATE] @ Mittwoch, 6.April. ~ 12 Uhr

heute, bis jetzt, keine Angriffe mehr.