Einem Bericht vom deutschen Heise Verlag oder bei Computerbase zufolge wurden manipulierte Binaries des FTP-Clients FileZilla, die um Spionagefunktionen ergänzt wurden über ebenfalls gefälschte Downloadseiten zum Download angeboten. Die Entwickler der trojanisierten Fassungen haben sich dabei anscheinend große Mühe gegeben, nicht aufzufallen uns spionieren Zugangsdaten zu Domains aus.

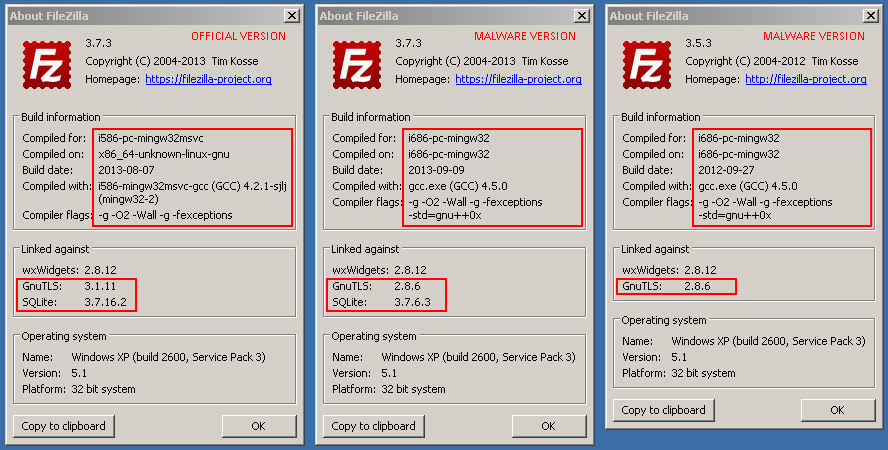

Falls Sie als graz4u-Kunde ebenfalls mit diesem beliebten Programm arbeiten, überprüfen Sie bitte Ihre Version. (Siehe Screenshot)

Original und Fälschungen: Die Änderungen liegen im Detail. (Bild: Avast)

Auszug aus dem Heise-Bericht:

Der Virenschutz-Hersteller Avast hat manipulierte Versionen des FTP-Clients FileZilla entdeckt, welche die genutzten Zugangsdaten heimlich an einen deutschen Server übertragen. Die Fälschungen sind kaum vom Original zu unterscheiden und voll funktionsfähig.

Laut Avast werden die trojanisierten Ausgaben der FileZilla-Versionen 3.7.3 und 3.5.3 über Download-Seiten verbreitet, die optisch an die Herstellerseite angelehnt sind und auf gehackten Servern platziert wurden. Die Entwickler der trojanisierten Fassungen haben sich große Mühe gegeben, nicht aufzufallen: Genau wie das Original installieren sich die Malware-Zwillinge mit dem Nullsoft-Installer, ferner bietet sie alle von FileZilla bekannten Funktionen. Die Spionagefunktionen wurden direkt in das Binary eingebaut.

Die Malware-Versionen unterscheiden sich nur in kleinen Details vom Original: Sie wurden offenbar mit einer älteren Version von GnuTLS kompiliert, nämlich 2.8.6 statt 3.1.11. Dies zeigt FileZilla auch wahrheitsgemäß unter „Hilfe“, „Über…“ an. Dort findet sich bei einer Fälschung eine ältere SQLite-Version, bei einer anderen Variante fehlt diese Angabe ganz.

Nutzt man die Schadsoftware, überträgt Sie gesichtete Zugangsdaten per HTTP an einen Server, der laut Avast bei dem deutschen Hoster Hetzner steht. Er ist über drei russische Domains (.ru) erreichbar. Bei einem Test am Dienstagnachmittag hielten nur sieben der 50 bei VirusTotal vertretenen Virenscanner das Installationsprogramm der verseuchten Version 3.7.3 für schädlich.

Download von Filezilla

Das hier ist der offizielle Download von FileZilla!

Bitte immer nur von dieser WebSite die Software beziehen.