Wieder mal eine Anfrage die sich als Phishing bzw. als SCAM entpuppt – diesmal ganz mit Österreich-Bezug und schon relativ wenigen Rechtschreib- und Grammatikfehlern…

Folgende Meldung erreicht uns und unsere Kunden wieder seit einigen Tagen:

Betreff: Wichtig: Ihr PayLife Karte ist aus Sicherheitsgründen begrenzt. Von: PayLife Bank GmbH Entsperren Karte aufsperren@paylife.kreditkarte.at Sehr geehrte Mitglieder PayLife Bank, Ihre PayLife Karte ist aus Sicherheitsgründen begrenzt. Wir glauben, dass jemand sich mit Ihrer Karte für betrügerische Nutzung. Um Beschränkung zu entfernen und zu sichern Ihre Karte laden Sie bitte das beigefügte Formular aus und folgen Sie den Schritten.

Wenn Sie nicht abgeschlossen haben alle Schritte Ihrer Karte endgültig gesperrt werden. Wir bedauern die Unannehmlichkeiten, PayLife Bank GmbH Postfach 574, 1011 Wien

Die Schreibweise und Rechtschreibung sollte den Leser an sich schon etwas fraglich stimmen – kann eine Bank so schlecht schreiben? Natürlich nicht – es handelt sich hier um einen dreisten Phishingversuch!

Allerdings gibt es trotzdem immer wieder User die darauf hereinfallen und genau die Angst bekommen, die das Mail erzeugen soll und tatsächlich versuchen ihre Karte zu entsperren.

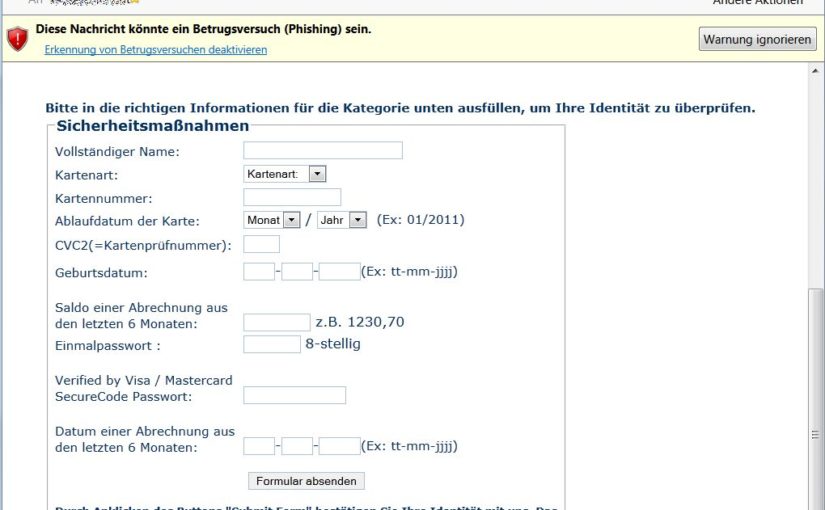

Danach kommt dann als Oberdreistigkeit auch noch folgendes HTML-Formular:

Im Screenshot ist schon zu sehen, dass in unserem Beispiel das Mailprogramm bereits vor einem Phishingversuch warnt – was in diesem Fall absolut ernst zu nehmen ist. Die Eingabe der Codes und Passwörter öffnet dem Angreifer natürlich erst recht die Tür – trotzdem gibt es anscheinend immer wieder Fälle in denen User einfach Ihre Daten eingeben un diese einfach absenden.

Neben „Phishing“ gibt es eine weitere verwandte Bezeichnung für diese Mails: Sie verunsichern die meisten Empfänger und werden daher „SCAM“ (eine Kombination aus „scare“ (sich fürchten) und „SPAM“) benannt.

Der vermeintliche Absender weiß höchstwahrscheinlich gar nichts von diesem Mail und würde ein solche Mail auch nie versenden – loggen Sie sich in einem solchen Fall immer ganz ohne Link auf der Homepage des „echten“ Betreibers ein und schauen Sie, ob dort auch wirklich eine gleichlautende Meldung steht. Beim Login ist zusätzlich darauf zu achten, dass in der Browser-URL HTTPS zu finden ist und auch das Schlüssel-Symbol für eine gesicherte Verbindung aufscheint.

Bitte ignorieren Sie solche Anfragen genauso wie sie auch jede Viagra-SPAM-Mail ignorieren würden – leider rutschen solche Mails am Beginn durch die meisten Spamfilter, weil sie nicht in so großen Massen auftreten wie Spams und auch nicht eindeutig als SPAM zu klassifizieren sind.

Im besten Fall leiten Sie solche Mails an die „Abuse“-Adresse der jeweiligen Bank weiter – also z.B. abuse@paylife.at – das zeigt den zuständigen Administratoren möglicherweise dass es wieder eine neue noch nicht bekannte Welle von Phishing-Versuchen bzw. SCAM gibt, und diese können auf ihrer Homepage reagieren…